Компанія ESET — лідер у галузі інформаційної безпеки — виявила понад 10 різних APT-груп, які використовують нові уразливості Microsoft Exchange для компрометації поштових серверів. Зокрема дослідники ESET зафіксували понад 5 000 інфікованих поштових серверів. Сервери належать підприємствам та урядовим установам з усього світу, в тому числі і досить відомим.

Читайте такожЕксперти розповіли, як хакери наживаються на темі вакцинації від COVID-19На початку березня Microsoft випустила оновлення для Exchange Server 2013, 2016 та 2019, які виправляють ряд уразливостей попередньої аутентифікації віддаленого виконання коду (RCE). Уразливості дозволяють зловмисникові отримати контроль над будь-яким доступним сервером Exchange без потреби в облікових даних. Це робить сервери Exchange, підключені до Інтернету, особливо уразливими.

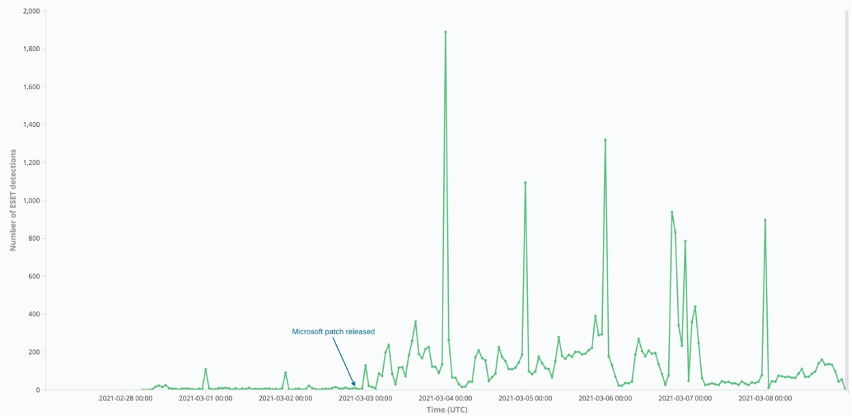

«На наступний день після виходу виправлень ми виявили, що багато зловмисників масово сканують та компрометують сервери Exchange. Цікаво, що всі вони є APT-групами, спрямованими на шпигунство, за винятком однієї групи, яка, ймовірно, пов'язана з відомою кампанією з майнінгу. Хоча надалі все більше кіберзлочинців, включаючи операторів програм-вимагачів, отримають доступ до експлойтів», — коментує Матьє Фау, дослідник компанії ESET.

Спеціалісти ESET помітили, що деякі APT-групи використовували уразливості ще до виходу виправлень. «Це виключає можливість, що ці групи кіберзлочинців створили експлойт шляхом зворотної інженерії оновлень Microsoft», — додає Матьє Фау.

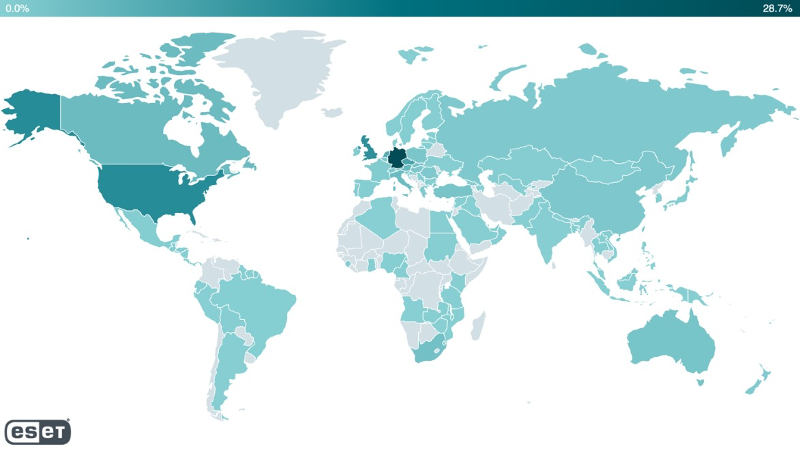

Телеметрія ESET виявила наявність веб-шелів (шкідливі програми або скрипти, які дозволяють дистанційно управляти сервером через веб-браузер) на 5 000 унікальних серверах у понад 115 країнах.

ESET виявила понад 10 різних груп кіберзлочинців, які, ймовірно, використовували нові уразливості Microsoft Exchange RCE для інсталяції шкідливих програм, таких як веб-шели та бекдори, на поштові сервери жертв. У деяких випадках декілька груп зловмисників націлені на одну і ту саму організацію.

Виявлені групи хакерів та їх поведінка:

• Tick скомпрометувала веб-сервер ІТ-компанії зі Східної Азії. Як і у випадку з LuckyMouse та Calypso, зловмисники, ймовірно, мали доступ до експлойтів ще до виходу виправлень.

• LuckyMouse скомпрометувала поштовий сервер урядової установи на Близькому Сході. Ця APT-група, ймовірно, мала експлойт як мінімум за день до виходу виправлень.

• Calypso скомпрометувала поштові сервери урядових організацій на Близькому Сході та в Південній Америці. Зловмисники, ймовірно, мали доступ до «0-денних» експлойтів. Згодом оператори Calypso націлилися на додаткові сервери державних організацій та приватних компаній в Африці, Азії та Європі.

• Websiic націлювалась на 7 поштових серверів, які належать приватним компаніям в Азії та урядовій установі у Східній Європі. Спеціалісти ESET назвали цю нову групу Websiic.

• Група Winnti скомпрометувала поштові сервери нафтової компанії та підприємства з виробництва будівельного устаткування в Азії. Група кіберзлочинців, ймовірно, мала доступ до експлойтів до виходу виправлень.

• Tonto Team скомпрометувала поштові сервери закупівельної компанії та консалтингового підприємства, яке спеціалізується на розробці програмного забезпечення та кібербезпеці, у Східній Європі.

• ShadowPad скомпрометувала поштові сервери розробника програмного забезпечення в Азії та компанії з нерухомості на Близькому Сході. Спеціалісти ESET виявили варіант бекдора ShadowPad, завантажений невідомою групою.

• Cobalt Strike «Opera» інфікував близько 650 серверів у США, Німеччині, Великобританії та інших європейських країнах через кілька годин після виходу виправлень.

• Бекдор IIS встановлювався через веб-шели, які використовуються в цих компрометаціях, на 4 поштових серверах в Азії та Південній Америці. Один з бекдорів відомий як Owlproxy.

• Mikroceen скомпрометувала сервер комунальної компанії у Центральній Азії.

• DLTMiner — ESET виявила розгортання завантажувачів PowerShell на декількох поштових серверах, які були атаковані з використанням уразливостей Exchange. Інфраструктура мережі, використана в цій атаці, пов'язана з відомою кампанією з майнінгу.

«Зараз необхідно якомога швидше застосувати виправлення для всіх серверів Exchange, навіть для тих, хто не має прямого доступу до Інтернету. У разі компрометації адміністратори повинні видалити веб-шели, змінити облікові дані та дослідити будь-які додаткові шкідливі дії. Цей інцидент є гарним нагадуванням про те, що складні програми, такі як Microsoft Exchange або SharePoint, не повинні бути у відкритому доступі в Інтернеті», — радить Матьє Фау.

Додаткова інформація про атаки, під час яких використовуються нові уразливості Exchange, доступна за посиланням.

Довідка. ESET — експерт у сфері захисту від кіберзлочинності та комп'ютерних загроз, міжнародний розробник антивірусного програмного забезпечення, провідний постачальник в галузі створення технологій виявлення загроз. Заснована у 1992 році, компанія ESET сьогодні має розширену партнерську мережу й представництва в більш ніж 180 країнах світу. Головний офіс компанії знаходиться у Братиславі, Словаччина.

Понад 15 років продукти ESET офіційно представлені на території України. Починаючи з 2005 року, користувачі мають можливість безкоштовно звернутися за допомогою до служби технічної підтримки ESET в Україні, а також пройти курси навчання продуктам компанії ESET. Користувачами ESET є найбільші українські та міжнародні компанії та організації.