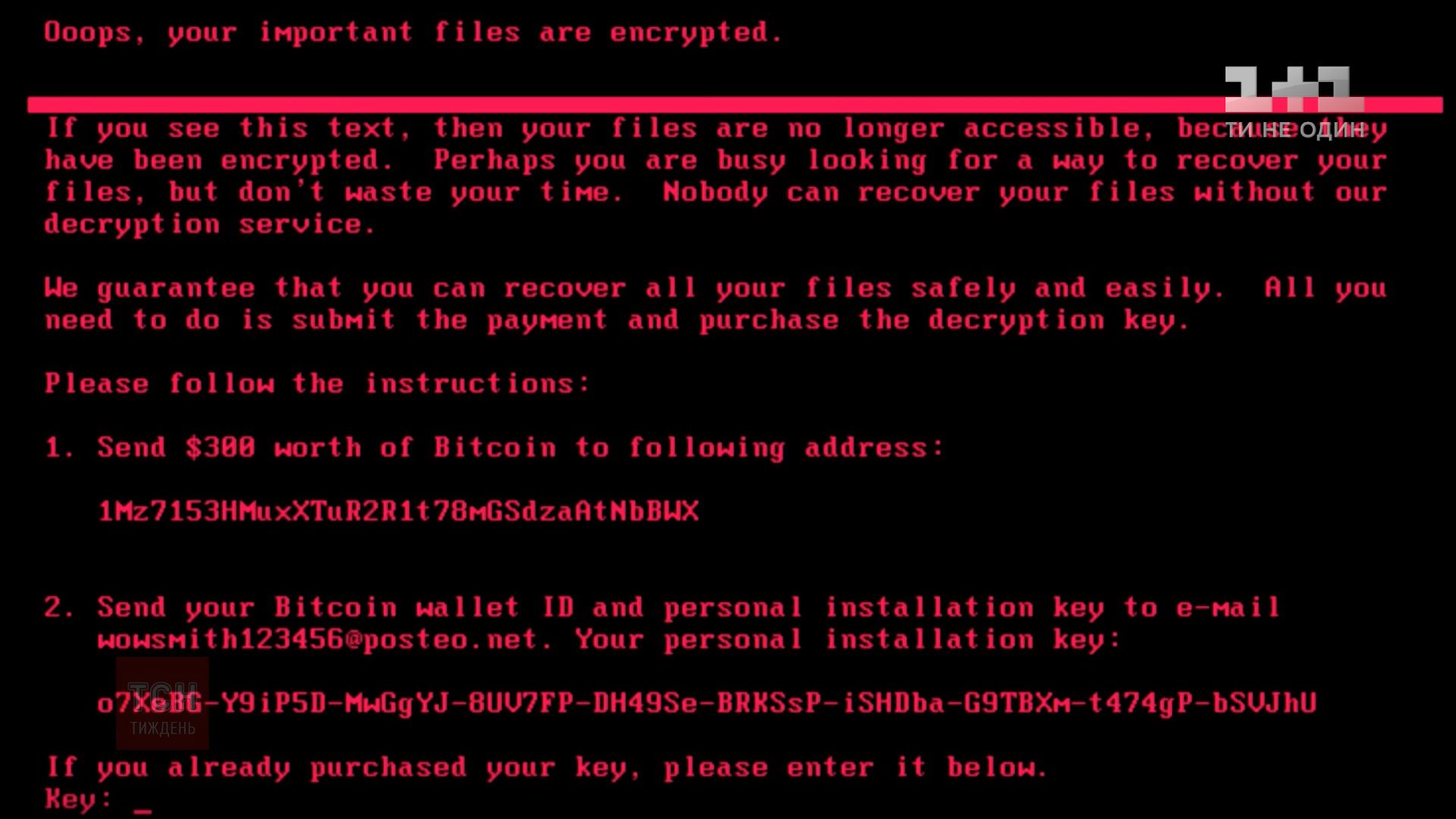

Масштабна кібератака, яка вразила безліч важливих комп'ютерних мереж в Україні, а пізніше поширилася на інші країни, була орієнтована саме на український бізнес. Шкідливе ПЗ тільки маскувалось під типовий вірус-здирник, що вимагає 300 доларів у біткоїнах за розшифровку даних з комп'ютера. Про це йдеться в розслідуванні на порталі Welivesecurity, підтримуваному співтовариством кібербезпеки ESET.

У сфері інформаційної безпеки існує термін "бекдор", (від англ. back door — "чорний хід") дефект алгоритму, який навмисно вбудовується в нього розробником і дозволяє отримати несанкціонований доступ до даних або віддаленого управління операційною системою і комп'ютером в цілому.

Фахівці, які займалися розслідуванням атаки "Петі", виявили глибоко прихований бекдор, який зловмисники вклали в один з легітимних модулів бухгалтерської програми M.E.Doc.

"Здається малоймовірним, щоб зловмисники могли це зробити без доступу до початкового коду M.E.Doc", - підкреслюють автори розслідування.

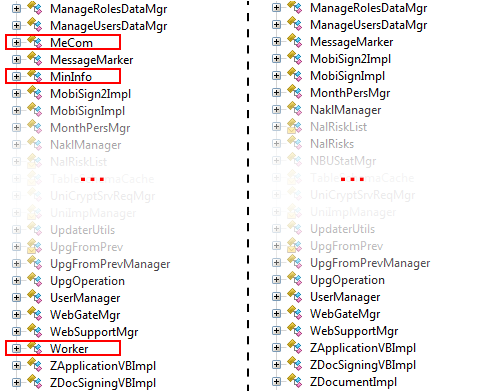

Модуль з бекдорів називається ZvitPublishedObjects.dll і містить багато легітимного коду, який може бути викликаний іншими компонентами програми, включаючи основний виконуваний файл програми M.E.Doc ezvit.exe.

Серед оновлень програми M.E.Doc за 2017 рік виявили, принаймні, три таких, що містять модуль з бекдором. Перше – ще у квітні:

01.175-10.01.176, 14 квітня 2017 року

01.180-10.01.181, 15 травня 2017 року

01.188-10.01.189, 22 червня 2017 року

Чому мета атаки - саме український бізнес

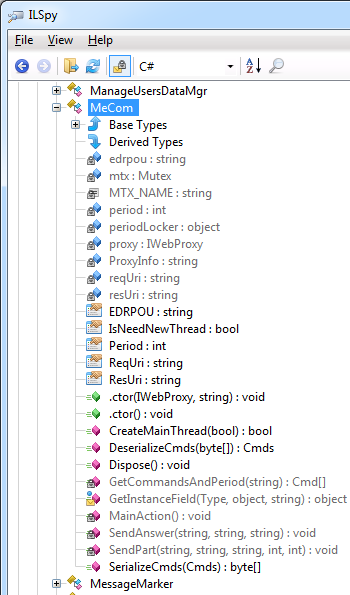

Експерти вивчили заражений модуль і виявили там кілька додаткових класів, основний – під назвою MeCom. І в ньому – змінну, яка доводить, що вірус писали саме для України, – вона називається EDRPOU, і записується туди код ЄДРПОУ (Код Єдиного державного реєстру підприємств та організацій України), який існує тільки в Україні.

Маючи до нього доступ, злочинці можуть точно ідентифікувати організацію, яка тепер використовує заражену версію M.E.Doc, і використовувати проти її комп'ютерної мережі різні тактики.

Разом з кодами ЄДРПОУ вірус збирає параметри проксі і електронної пошти, включно з іменами користувачів і паролями у M.E.Doc.

Заражений модуль не використовує ніякі зовнішні сервери: він використовує регулярні запити перевірки програмного забезпечення M.E.Doc на офіційний сервер M.E.Doc upd.me-doc.com [.] Ua.

"Як показує наш аналіз, це ретельно спланована і добре виконана операція. Ми припускаємо, що зловмисники мали доступ до початкового коду програми M.E.Doc. У них був час вивчити код та включити дуже прихований і хитрий бекдор. Розмір повного пакета встановлення M.E.Doc становить близько 1,5 ГБ, і ми поки не можемо перевірити, чи немає там інших бекдорів", - підкреслюють автори розслідування.

Вони рекомендують змінити пароль для проксі-серверів і облікових записів електронної пошти для всіх користувачів програмного забезпечення M.E.Doc.

Як повідомляв УНІАН, 4 липня поліція конфіскувала сервери компанії по розробці бухгалтерського програмного забезпечення M.E.Doc за підозрою у розповсюдженні вірусу, який минулого тижня вразив комп'ютерні системи великих компаній по всьому світу.

Нагадаємо, кібератака відбулася 27 червня на державні установи, об'єкти, фінансового, енергетичного транспортного сектору, а також приватні підприємства з допомогою шкідливого програмного продукту Petya.A, який блокує роботу комп'ютерних систем. Вірус-здирник шифрує дані на комп'ютері і вимагає викуп.