Національний координаційний центр кібербезпеки (НКЦК) при Раді національної безпеки і оборони України попереджає про активну експлуатацію вразливостей у програмному продукті для обміну повідомленнями та спільної роботи Microsoft Exchange.

"У разі успішної експлуатації вразливостей атакуючі мають можливість виконати довільний код у вразливих системах та отримати повний доступ до скомпрометованого серверу, включно із доступом до файлів, електронної пошти, облікових записів тощо. Крім того, успішна експлуатація вразливостей дозволяє отримати несанкціонований доступ до ресурсів внутрішньої мережі організації", - повідомляють у прес-службі РНБО.

Зазначається, що вразливими є локальні версії Microsoft Exchange Server 2010, 2013, 2016 та 2019. Інформація щодо вразливостей у хмарних версіях Microsoft 365, Exchange Online, Azure Cloud відсутня.

"Нині активно експлуатуються вразливості CVE-2021-26855, CVE-2021-26857, CVE-2021-26858, CVE-2021-27065 (спільна назва – ProxyLogon), для вразливостей CVE-2021-26412, CVE-2021-26854, CVE-2021-27078 відсутні публічно доступні експлойти" - йдеться в повідомленні.

Читайте такожУ США назвали активною загрозою безпеці хакерську атаку на Microsoft: підозрюють КитайЗа даними НКЦК, найбільшу активність в експлуатації вразливих систем виявило китайське кібершпигунське угруповання Hafnium. Однак також уже підтверджено активність інших хакерських груп, зокрема, Tick (Bronze Butler), LuckyMouse (APT27), Calypso, Websiic, Winnti Group (BARIUM, APT41), Tonto Team (CactusPete), ShadowPad, Mikroceen та DLTMiner.

"Вразливість експлуатується не лише групами, за якими стоять спецслужби, а й кіберзлочинцями. Підтверджено факти інфікування вразливих систем програмами-вимагачами, зокрема, нових сімейств DearCry, DoejoCrypt. Сума викупу, яку вимагали злочинці в одному з підтверджених випадків, становила понад 16 тис. доларів", - розповіли у Центрі кібербезпеки.

Скомпрометовані сервери також використовуються для розсилок шкідливого програмного забезпечення для подальшого інфікування максимальної кількості організацій. В Україні зафіксовано кілька таких інцидентів.

Водночас компанія Microsoft випустила пакети оновлень для вразливих версій та програмні інструменти, призначені для самостійної перевірки наявності вразливості. Однак, як зазначає НКЦК, процедура оновлення не завжди автоматично дозволяє забезпечити захист від вразливостей для усіх мінорних версій Microsoft Exchange Server. Так, за повідомленням парламенту Норвегії, їх інформаційні системи було зламано та викрадено дані, хоча оновлення були встановлені.

"Тому НКЦК рекомендує розглядати системи вразливих версій Microsoft Exchange Server та мережі, в яких вони використовуються, як скомпрометовані, та задіяти процедури реагування на інцидент. У разі якщо під час реагування факт компрометації не підтверджується, рекомендується посилити заходи моніторингу подій безпеки та слідкувати за розвитком ситуації, оскільки надходять нові дані про тактику, техніки та процедури дій атакуючих, та оновлюються індикатори компрометації", - повідомляє Центр кібербезпеки.

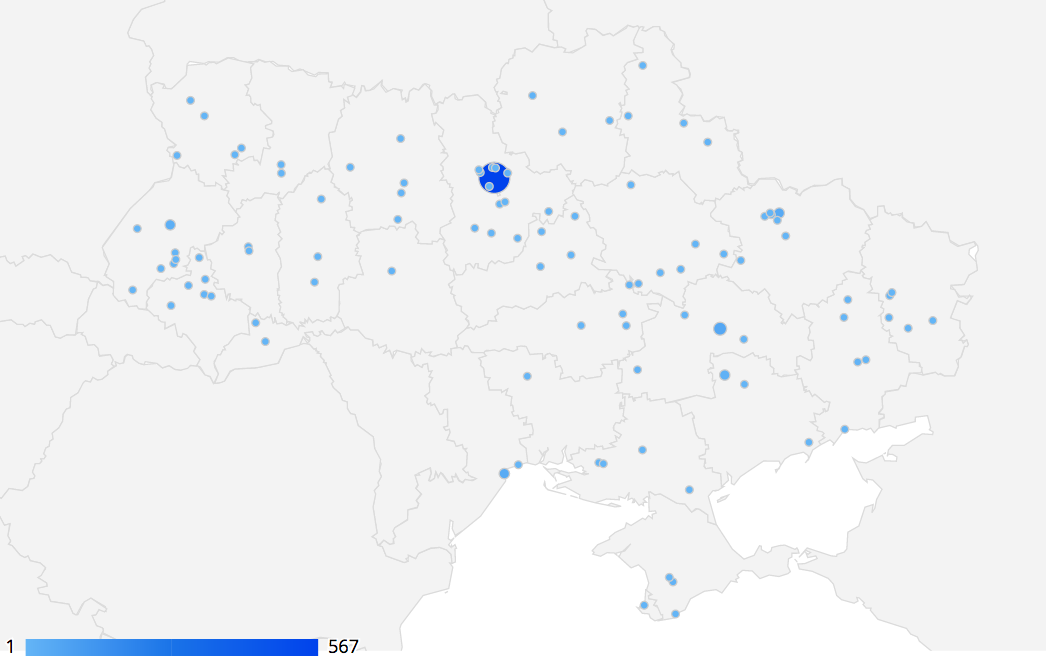

Станом на 12 березня 2021 року, за даними НКЦК, в Україні виявлено понад 1 000 вразливих серверів Microsoft Exchange Server, з них 98,7% використовуються у приватному секторі.

"НКЦК закликає одразу повідомляти про факти компрометації або спроби експлуатації вразливостей за адресою report@ncscc.gov.ua для скоординованого реагування. Фахівці НКЦК готові надати технічну та консультативну допомогу при реагуванні, зокрема, організаціям приватного сектора", - зазначили в Центрі.

Вас також можуть зацікавити новини:

- В РНБО зафіксували масову кібератаку з РФ на систему документообігу держорганів

- Зеленський: до швидкісного інтернету повинні мати доступ близько 95% українців

- Тисячі поштових серверів опинилися під загрозою через уразливості в Microsoft Exchange

- Британія збільшить свій потенціал для проведення кібератак - Джонсон