Рада національної безпеки та оборони України запровадила санкції щодо російської установи, яка створила фейковий сайт президента України.

Як передає кореспондент УНІАН, про це секретар РНБО Олексій Данілов заявив на брифінгу після сьогоднішнього засідання Радбезу.

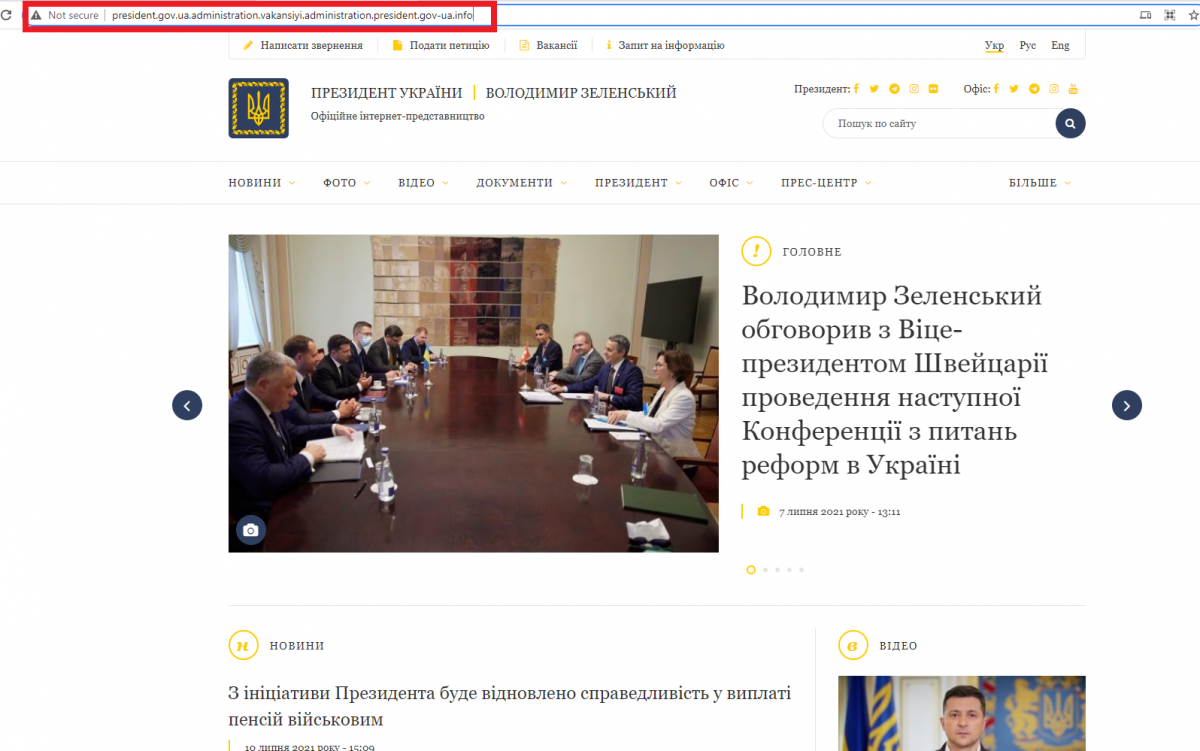

Державна служба спеціального зв'язку та захисту інформації заблокувала шахрайський президентський ресурс цього тижня. За допомогою сайту поширювалося шкідливе програмне забезпечення, призначене для пошуку й ексфільтрації документів.

"Сьогодні було ухвалено рішення стосовно установи з Російської Федерації, яка створила дубляж сайту президента України. Ми на цю установу сьогодні наклали санкції на засіданні РНБО", - повідомив Данілов.

Для чого був потрібен фейковий сайт Зеленського

Як повідомляли у Держспецзв'язку, посилання на фейковий сайт президента України розповсюджувалися через фішингові листи. За інформацією урядової команди реагування на комп'ютерні надзвичайні події України CERT-UA, з фейкового веб-сайту розповсюджувалося шкідливе програмне забезпечення OUTSTEEL.

Сайт імітував офіційне інтернет-представництво глави держави, однак якщо користувач відкривав розділ "Повний список високооплачуваних вакансій", на його пристрій завантажувався файл "756285df0c8b81cf14ad3463a57d33ed.xll" - шкідлива програма LOADJUMP.

Програма призначена для завантаження і запуску файлів. У цьому випадку вона забезпечувала з'єднання з URL-адресою http[:]//1833[.]site/0707a[.]exe, а також завантажувала і виконувала файл "0707a[.]exe".

Читайте такожРНБО пропонує в електронній декларації вказувати наявність громадянства іншої країниФайл є .NET програмою, яка забезпечує декодування і запуск шкідливої програми OUTSTEEL, що, своєю чергою, здійснює пошук файлів за визначеним переліком розширень (.txt, .7z, .tar, .zip, .rar, .ppa, .pps, .pot, .accdb, .mdb, .dot, .rtf, .csv, .xl, .ppt, .pdf, .doc) та забезпечує передачу цих даних на сервер управління з використанням протоколу HTTP.

Окрім того, в розділі "Вакансії" на фейковому сайті, намагаючись ознайомитися із прикладами документів для подачі їх на конкурс, користувач завантажує собі документ з довільною назвою формату .doc, що містить макрос. Код макросу ініціює з'єднання з URL-адресою http[:]//giraffe-tour[.]ru/123/index[.]exe та забезпечує завантаження і запуск файлу %USERPROFILE%\Documents\differencecell.exe. На момент аналізу сервер уже був недоступний.

"Використання подібних тактик, технік та процедур, об'єктів атаки, а також використані зразки шкідливих програм відстежуються щонайменше з квітня 2021 року. Станом на 15:15 13.07.2021 доступ до веб-сайту заблоковано", - розповіли в CERT-UA.

Вас також можуть зацікавити новини: